由于生产环境主机已被通知存在opensh漏洞,因此该报告显示,在一个版本中存在许多漏洞,因此无法更新相应的版本,并记录升级过程和一些坑。任何已知的文档都不可能完全解决我们即将到来的未知问题,所以建议多做分析。在生产服务器时,建议使用相同版本的系统在虚拟机上进行个人测试。整个过程将升级opensl和opensh。如果有人看到这篇文章,并在指导升级过程中出现问题,建议单独搜索相关的升级过程。

OpenSSH是SSH(Secure Shell)该协议的开源实现支持在两个主机之间提供安全的加密通信,广泛应用于Linux等系统,通常用于安全的远程登录、远程文件传输等网络服务。

2024年7月1日,OpenSSH Server中存在的远程代码执行漏洞(CVE-2024-6387,又称regreshion)细节公开,影响基于glibc的linux系统上的opensh Server (sshd)。

OpenSH在默认配置下 Server (sshd)信号处理程序的竞争条件存在漏洞。如果客户端未在Logingracetime内进行身份验证(默认为120秒,旧版OpenSH为600秒),SshdSIGALRM处理程序将异步调用,但信号处理程序将调用非异步信号安全函数,最终导致Double-Freee内存管理问题。威胁者可以利用这个漏洞在基于glibc的Linux系统上实现未经身份验证的远程代码执行。威胁者可以利用该漏洞在基于glibc的Linux系统上实现未经身份验证的远程代码执行。根据公开技术细节的描述,在打开ASLR的i386设备上使用该漏洞大约需要6-8个小时才能获得root shell,amd64设备可能需要一周左右才能打开ASLR。

影响范围

OpenSSH < 4.4p1(不含已修复的CVE-2006-5051和CVE-2008-4109的例子)

8.5p1 <= OpenSSH < 9.8p1

注:OpenBSD系统不受漏洞影响。

用户可以执行sshd -V确认了OpenSSH版本。目前,该漏洞的技术细节已在互联网上公布。鉴于影响较大,建议用户尽快进行自检和保护。

OpenSH漏洞升级一键openshsh 9.8 RPM更新包下载:

https://www.uihtm.com/other/19737.html

详情方法

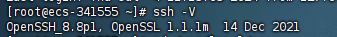

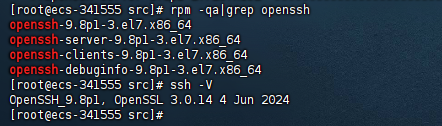

1.输出当前系统SSH版本

ssh -V

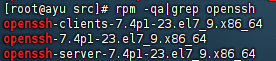

2.输出当前系统rpm包版本

rpm -qa|grep openssh

3.上传openshsh 9.8 RPM包到/usr/local/src目录

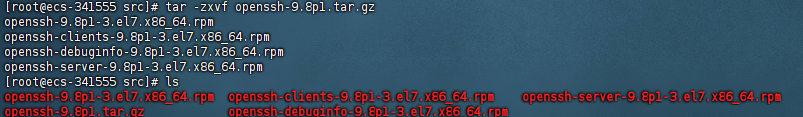

4.解压包

tar -xvzf openssh-9.8p1.tar.gz

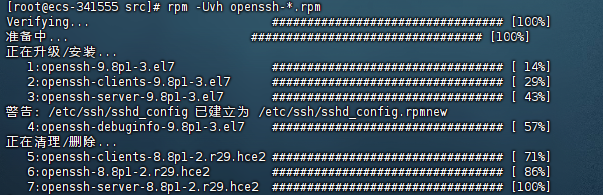

5.升级系统opensh RPM

rpm -Uvh openssh-*.rpm

6.检测版本是否成功升级

rpm -qa|grep openssh ssh -V

看到OpenSH_9.8p1, OpenSSL 3.0.14 11 Sep 2023年,升级成功。

[我要扒资料]